Хранение массива в BLOB-поле

Var

aData: Array of Integer;

Процедура записи динамического массива в базу данных получилась примерно такая:

Var

ms: TMemoryStream;

…

begin

…

Try

ms := TMemoryStream.Create;

// Запись содержимого массива aData в поток ms

ms.WriteBuffer(aData[0], Length(aData) * SizeOf(aData[0]));

// Запись содержимого потока ms в параметр query для вставки данных

qInsertResearch.Params[5].LoadFromStream(ms, ftBlob);

Finally

ms.Free;

End;

…

А процедура чтения массива из базы данных не сложнее процедуры записи:

Var

ms: TMemoryStream;

…

begin

…

Try

ms := TMemoryStream.Create;

// Запись содержимого поля qResearchDATA типа TBlobField в поток ms

qResearchDATA.SaveToStream(ms);

// Установка размера динамического массива aData

SetLength(aData, ms.Size div SizeOf(aData[0]));

ms.Position := 0;

// Запись содержимого потока ms в массив aData

ms.ReadBuffer(aData[0], ms.Size);

Finally

ms.Free;

End;

…

Теперь на запись/чтение нескольких миллионов записей моя программа тратит секунду. Вместо размера первого элемента массива SizeOf(aData[0]) вы можете использовать размер типа элементов массива (для приведенного мной примера — SizeOf(Integer)). Но такой вариант кода будет менее универсальным, т.к. будет зависеть от используемого типа данных.

P.S. При использовании такого способа хранения данных не забывайте, что размер некоторых типов данных зависит от операционной системы, для которой скомпилирована программа. Иначе информация, которую прочтет из базы данных ваша 64-битная программа перекомпилированная из 32-битной, вас неприятно удивит.

Шифрование в InterBase — 1

Сразу предупреждаю, что шифрование баз — сложная штука, и если кто-то думает, что можно было бы все это сделать тяп-ляп, то он ошибается.

Первым требованием перед включением шифрования БД является включение в базе Embedded User Authentification. Эта штука появилась еще в InterBase 7.5 в 2005 году, и позволяет проводить аутентификацию пользователей и SYSDBA через саму БД, а не через общий admin.ib для всех баз на сервере.

EUA является первым средством, которое позволяет защититься от «украли файл с базой», т.к. если пароль SYSDBA в базе будет не masterkey, то его придется или подбирать, или как-то хакать hex-editor-ом (не пробовал). Но, как минимум, это уже хоть какая-то защита от чайников.

Полностью и детально шифрование БД описано в документации на InterBase, в Data Definition Guide, Глава 13 (однако!), Encrypting Your Data. Это я к тому, что здесь, все же, идет концептуальное описание, без мелких деталей (иначе пришлось бы растянуть это минимум на 10 постов. Тем не менее, вы можете выполнять приводимое здесь по шагам, разве что с учетом того, что для продолжения вам придется остановиться в ожидании следующего поста 🙂

Итак, берем какую-нибудь тестовую базу, которую не жалко в случае ошибки, и в случае чего можно удалить. База должна быть создана не менее чем в InterBase 2009, но эту версию уже можно считать устаревшей, поэтому я настаиваю на XE (для экспериментов можно взять Developer Edition, если ее у вас ее еще нет — выбираем InterBase XE (10.0.4.590) 32-bit Developer Edition — Windows, English или InterBase XE (10.0.4.590) 64-bit Developer Edition — Windows, English). Иначе часть описываемых функций у вас может не заработать. Логинимся от SYSDBA, включаем в базе EUA, как это описано в статье.

ALTER DATABASE ADD ADMIN OPTION

Меняем пароль SYSDBA

ALTER USER SYSDBA SET PASSWORD ‘sss’

понятно, что sss и подобные тут просто для того, чтобы не замучил склероз. Предлагаю по мере выполнения действий записывать их в «блокнотик» с цитатами отсюда, или собственными комментариями — получилось, не получилось, и т.п.

Разлогиниваемся, проверяем — пароль masterkey больше не работает, используем sss — ок, подключились.

затем создаем пользователя SYSDSO (его может создать только SYSDBA или владелец БД)

CREATE USER SYSDSO SET PASSWORD ‘ooo’

Этот пользователь является «ключником», и не может выполнять никакие другие функции, кроме:

- создания системного пароля шифрования (SEP)

- создания ключей шифрования

- выдачи прав другим пользователям на использование созданных ключей шифрования для шифрования базы данных или столбцов таблиц

Больше SYSDSO делать ничего не умеет, и не должен.

! При генерации System Encryption Password используется информация, специфичная для текущего компьютера. Поэтому, на этой машине далее при доступе к БД SEP не требуется (хотя такое требование можно включить), а при переносе БД на другой компьютер никто без указания пароля SEP залогиниться не сможет. Можно указывать пароль SEP в параметрах коннекта (isc_dbp_system_encrypt_password), но это доступно только компонентам прямого доступа. Либо, можно указать SEP в переменных среды ОС (переменная ISC_SYSTEM_ENCRYPT_PASSWORD). Лучше сделать так — SYSDSO должен залогиниться к базе используя свой пароль и SEP, и создать новый SEP. Новый SEP будет привязан уже к этому компьютеру, и остальным пользователям указывать его при коннекте не потребуется.

Разлогиниваемся, логинимся как SYSDSO, создаем SEP для базы

ALTER DATABASE SET SYSTEM ENCRYPTION PASSWORD ‘aaa’

Если есть желание, чтобы даже сейчас, на этом компьютере, пользователям требовалось указывать при коннекте пароль SEP (если ваше приложение позволяет указывать этот пароль помимо обычного пароля. Если нет, они обломаются, и так лучше не делать), то к данной команде можно добавить в конце опцию EXTERNAL.

Кросс-платформа 2012

В финале Embarcadero раздало какое-то чудовищное количество призов (флэшек, кружек, маек и т.п.) Раздача (розыгрыш по заполненным анкетам) заняла минут 30 минимум, в ускоренном темпе. Такое впечатление, что почти треть посетителей получили призы.

Человек 10 не получили призы, потому что ушли раньше.

Вебинар № 3 по InterBase

http://forms.embarcadero.com/forms/EM12Q2RUWebinarDeveloperDirect

опять я, про InterBase. Часть 3, Средства разработки и компоненты.

Welcome.

Запись предыдущего вебинара (о UDF) пока не выложена, будет скоро.

Шифрование в InterBase

В общем, вместе с Embarcadero провели первый вебинар на тему InterBase, и в него вошел общий рассказ про возможности шифрования. Сейчас готовится второй вебинар, а там и третий, но мне кажется, что подробнее эту тему лучше раскрыть в блоге, поэтапно. Здесь и начнем.

Шифрование в InterBase существует в «трех частях»

- шифрование соединения (Over-the-Wire, OTW)

- шифрование БД (всей БД или отдельных столбцов таблиц)

- шифрование бэкапов

Большинство, конечно, хочет просто «шифрования базы», чтобы ее не украли или чтобы не стащили информацию. Но к сожалению, опять же у большинства, представление о шифровании достаточно примитивное, и «зашифровать базу» это как бы как «зашифровать файл или архив». В реальности это не так, и требует определенных усилий по планированию и управлению.

Слова «а зачем оно нам такое, нам бы попроще» отметаются сразу, потому что простое шифрование так же просто вскрывается. В общем, давайте лучше посмотрим, как оно устроено.

Операционные системы клиента и сервера должны поддерживать SSL v3 и TLS v1. Сертификат и CA файлы должны быть сгенерированы заранее, быть в формате PEM, и размещены на компьютерах клиента (клиентский и публичный серверный ключ) и сервера (серверный ключ).

Строка коннекта при этом получается чудовищная (пример из OpGuide.pdf)

«localhost/gds_ssl?ssl=true?clientPassPhrase=clientkey?clientCertFile=c:InterBaseclientclient.pem?serverPublicFile=c:InterBaseclientserverCAfile.pem??:c:/db/database.ib»

На сервере должен быть файл ibss.config, в котором прописываются параметры для серверной стороны, и если честно, все это настолько страшно, что я не хочу дальше это описывать, и предоставлю вам самостоятельно дочитать об этом в OpGuide.pdf — там приведен максимум информации, включая примеры настроек и конфигураций (без проверки клиента, с проверкой, и т.п.).

Главное, что шифрование коннекта есть, оно настраивается, но требует определенных усилий по его настройке. Собственно, безопасность через тяп-ляп не обеспечивается.

Вот о шифровании БД (всей или столбцов) я расскажу подробнее, но в следующем посте.

Variant := TObject.Create ?

function VarIsObject(Value: Variant): Boolean;

function ObjectToVariant(const AObject: TObject): Variant;

function VariantToObject(const Value: Variant): TObject;

function ObjectToVariant(const AObject: TObject): Variant;

begin

Result := 'vgobj' + IntToStr(Integer(Pointer(AObject)));

end;

function VariantToObject(const Value: Variant): TObject;

var

S: string;

begin

S := Value;

{$IFDEF FPCCOMP}

if (S <> '') and (Pos(WideString('vgobj'), S) = 1) then

{$ELSE}

if (S <> '') and (Pos('vgobj', S) = 1) then

{$ENDIF}

Result := TObject(Pointer(StrToInt(Copy(S, 6, 10))))

else

Result := nil;

end;

…и расположено это все не в модули System или Variants, а в Types. Никакой поддержки на уровне компилятора нет. Т.е. все еще нельзя писать так

var

v: Variant;

begin

v := TMyClass.Create();

end;Почему бы Embarcadero уже не реализовать нормальную поддержку объектов в variant, ну или хотя бы сделать на основе TCustomVariantType. Непонятно. Притом, что есть и наследники от него TInvokeableVariantType и TPublishableVariantType.

Возможно, все ради совместимости с COM Variant, не хотят далеко от него уходить и пытаются сохранить Variant для типов передающихся по значению. Или, возможно, методы VariantToObject и ObjectToVariant были реализованы Евгением Крюковым KSDev, а в Embarcadero не стали ничего переделывать, работает и на том спасибо.

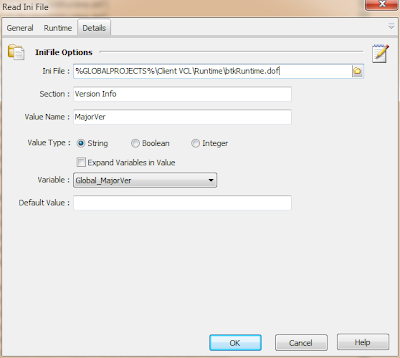

Чтение в FinalBuilder VersionInfo из проекта Delphi 7

|

| Пример настройки действия чтения MajorVer значения. |

Но что бы такая схема заработало неодходимо в действие Build Delphi Win32 Project на закладке Project отменить «Load Settings from project File» и «Version Info»:

В этом случае при сборке будет использоваться .dof файл.